Un sistema de seguridad informática se describe usando un vocabulario técnico, donde cualquier error puede implicar una pérdida importante de recursos. Muchas veces no se tiene claro dónde empezar su estudio. Aunque en la mayoría de los casos lo mas recomendable es contratar un especialista hay principios que se deben conocer. Estos principios permiten valorar la propuesta del especialista y conocer si se justifica el gasto económico que generalmente esta asociado a la misma.

A continuación vamos a analizar un sistema de seguridad informática asociándolo con un sistema de protección física para facilitar su entendimiento. Se van a omitir varios detalles técnicos y vamos a centrarnos en entender cómo funciona.

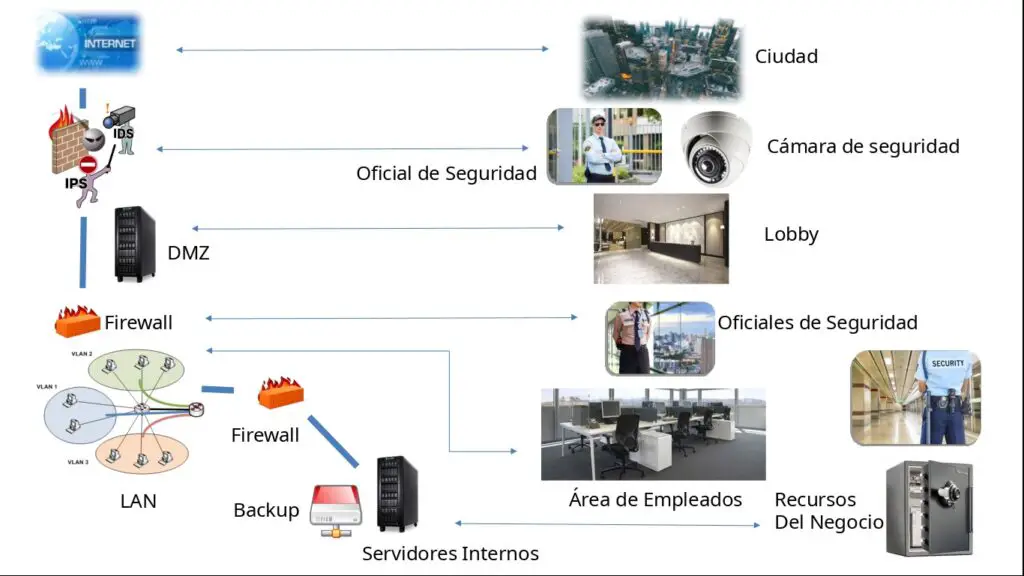

Para ello sitúese en su centro de trabajo u algún otro lugar al que al que asista y tenga algún nivel de seguridad. En la imagen que se muestra a continuación a la izquierda se listan los componentes de un sistema de seguridad informática y a la derecha su homologo en un sistema de protección física.

Ilustración 1 Semejanza entre un sistema de seguridad informática y la seguridad física. Esta ilustración ha sido generada a partir de varias ilustraciones extraídas de internet.

Firewall (el guardia de seguridad en la puerta de entrada)

Cuando usted llega al lugar donde está el sistema de seguridad física llega lo recibe el portero. Puede existir un control de acceso a través de tarjeta, o en nuestra casa puede ser la cerradura de la puerta.

Para que usted pueda entrar entrar esa persona, el sistema electrónico o cerradura debe evaluar si está autorizado a entrar. Debe contar con una lista de invitados o de personal autorizado y pedir identificación y verificar si cumples con los requisitos antes de dejarte entrar.

En la seguridad informática quien cumple esa función es el firewall. Al igual que el portero tiene reglas que le permiten analizar quién está autorizado a entrar. Esas reglas normalmente se configuran de dos formas:

- La primera es indicándole que lo permita todo excepto determinadas conexiones (o personas en el caso del portero).

- La segunda es indicándole que no permita a nadie excepto las conexiones autorizadas en la lista. Este método es el más seguro y es el que se aplica en la mayoría de los firewall de las redes privadas.

Lo más importante que se debe configurar en un firewall son las reglas para que solo permita la entrada de los datos/invitados/usuarios que son necesarios para la organización.

En un sistema de seguridad informática debe colocarse un firewall entre internet (en el ejemplo de la casa o la oficina sería usted) y la red de nuestra entidad (la casa o la oficina). Se debe definir en las reglas qué conexiones se permiten a nuestra red como las indicaciones que se dan al guardia de seguridad. Estas reglas deben estar bien detalladas para que no ocurran errores.

Pfsense es un firewall gratuito y muy completo en cuanto a opciones de configuración. Si sus requisitos de velocidad de acceso a la red son muy elevados entonces debe considerar un firewall por hardware. Las soluciones por hardware usualmente son más costosas.

DMZ (el lobby)

Cuando el portero le deja entrar, usted se dirige al lobby de la organización. En el lobby debe haber una persona dispuesta a atenderlo y brindarle el servicio que solicita o indicarle a cuál área debe dirigirse para que sea atendido. En su casa tendría acceso a la sala que es donde se atienden las visitas.

El equivalente al lobby en seguridad informática es la zona desmilitarizada (DMZ por sus siglas en Inglés). En la DMZ es donde se colocan los servidores que se utilizan para interactuar con otras redes. Por ejemplo el servidor de correo y el de conexión a internet para la navegación entre otros.

Cualquier servicio que brinde a través de internet debe colocarse en esa zona para que las conexiones no se realicen hacia su red interna. Aunque en principio la DMZ pertenece a su red, se coloca en un área diferente a las PC de los usuarios. Entre esa área y las PC de los usuarios se coloca otro firewall. Análogamente, es como colocar un guardia de seguridad entre el lobby y las oficinas de los trabajadores que en una organización es el área restringida.

Red interna (área restringida)

Hasta el momento usted cuenta con:

- Un guardia de seguridad a la entrada de la organización

- Un lobby para atender a los visitantes.

- Otro guardia que verifica que solo los trabajadores puedan acceder al área de oficinas.

Usualmente desde internet no se debe poder acceder a la red interna. De la misma forma que un viajero de la calle no debe poder acceder al área interna de oficinas.

Si su empresa debe dar algún servicio a los visitantes esta oficina debe colocarse en un área para ello. En la red debe colocarse en la DMZ o en un espacio de la red para este fin. Nunca junto a las oficinas dedicadas al funcionamiento interno de la organización.

Los trabajadores acceden a sus oficinas a través de la entrada de servicio. En el sistema informático la entrada de servicio equivale sentarse en la PC y trabajar directamente sin entrar desde internet (lobby). Otra forma de hacerlo es a través de internet utilizando una conexión segura y autorizada en el firewall (sobre conexión segura hablaremos más adelante). La conexión segura es equivalente a tener una identificación que permita a los guardias de seguridad identificarle como trabajador y permitirte pasar del lobby al área de oficinas.

VLAN (oficinas)

Si una empresa es pequeña, todos los trabajadores pueden estar en una misma oficina. Si la empresa es grande, se divide en departamentos y se organizan en diferentes oficinas. Estar en diferentes oficinas es más seguro porque los trabajadores solo pueden ver y escuchar lo que se habla en su área. No se tiene información de otra área a menos que valla caminando, llame por teléfono, la reciba por correo, etc… y un trabajador de esa área quiera darle la información que está solicitando. También se puede poner la información común para varias áreas en un lugar donde todos los trabajadores tengan acceso.

La forma equivalente a crear oficinas en la red es segmentar la red para las diferentes áreas de trabajo y limitar la visibilidad entre estas. Una tecnología que facilita hacer esto son las redes locales virtuales (VLAN -Virtual Local Área Network- por sus siglas en Inglés). La otra opción es cablearlas como redes separadas pero es mucho más caro.

Las VLAN facilitan la segmentación de una red en varias subredes, y tratarlas como redes independientes. Esas subredes se pueden configurar. Ademas se puede definir cuales tiene conexión entre sí y cuáles no.

Por ejemplo se puede crear una VLAN para cada unidad organizativa o departamento. Todos deben tener acceso a los servicios de la entidad pero no deben poder ver los equipos conectados a otra área. Para compartir información entre dos áreas se puede enviar por correo o se puede colocar un servidor de archivos. Una buena opción es crear una nube interna en la empresa. Para la creación de la nube se pueden utilizar tecnologías gratuitas como Oncloud o NextCloud.

Para la creación de las VLAN se debe utilizar un switch (hardware) que la soporte o hacerlo mediante software. En este caso recomiendo hacerlo con el propio equipo de conexión. Antes de realizar la inversión se debe tener claro la cantidad de VLAN que se necesitan y para qué se van a utilizar. Es importante que el costo del equipamiento sea más barato que cablear esas mismas redes de forma independiente.

Protección de los servidores (guardia de seguridad en la caja fuerte)

En un sistema informático o una red, lo mas importante es la información que se almacena y se trasmite. Eso mismo sucede en un banco con el dinero, o en una empresa productora con sus productos terminados. El banco emplea una caja fuerte, la empresa utiliza almacenes y ambos ponen medidas de seguridad pare evitar el robo. En las redes, la información esta almacenada en los servidores y en las PC de los usuarios.

La PC de un usuario contiene la información del mismo. En los servidores esta la información de muchos usuarios, de la empresa, datos financieros, etc. Es muy importante evitar que esa información sea robada, modificada sin autorización o destruida.

Usualmente cuando se habla de ataque informático lo primero que se piensa es en un hacker que accede a los servidores desde internet y daña la compañía. Este tipo de ataque siempre es un riesgo pero estadísticamente, es más probable que el ataque lo realice un usuario interno.

El usuario interno tiene acceso a la red interna, tiene contraseñas de autenticación en los sistemas, acceso a varios servicios según su cargo y la confianza de los demás usuarios. Esto trae como consecuencia que si tuviera algún motivo para realizar un ataque sus probabilidades de éxito se multipliquen.

Por ese motivo es necesario proteger los servidores tanto frente a ataques externos como frente ataques internos realizados por los propios usuarios de la organización. Una buena práctica es colocar un firewall entre los servidores internos y los usuarios y destinar un área de la red solo para los servidores.

Los usuarios deben acceder a esos servidores. Por lo tanto, en el firewall se debe dar acceso solo a los servicios específicos que deben acceder los usuarios. Por ejemplo: al sitio web interno, al sistema de finanzas, a las aplicaciones de logística, etc.

Cada usuario debe tener acceso estrictamente a los servicios que necesita para trabajar. Ningún usuario debe tener acceso directamente a los servidores que almacenan las bases de datos. Esos servidores son accesibles a las aplicaciones que muestran la información al usuario. Ese es uno de los firewall más difíciles de configurar por la cantidad de reglas que debe implementar.

Un equivalente en la vida real es en la empresa poner un guardia de seguridad en cada almacén. Debe darle un listado de las personas que pueden entrar al almacén. Ese guardia debe llevar el registro de quien entra y el horario en que lo hizo así como cualquier información importante sobre el acceso. Un firewall bien configurado a parte de las reglas de acceso, tiene un registro de log donde guarda toda esa información.

Sistema de detección de intrusos (Cámaras de seguridad y sensores)

Hasta el momento hemos visto:

- La colocación de los guardias (firewall).

- La necesidad de un lobby (DMZ).

- Una propuesta para organizar las oficinas (VLAN).

- La protección de nuestros almacenes o caja fuerte (Servidores).

Suponga que alguien agrede a uno de los guardias y trata de abrir la puerta del almacén para robar lo que se intenta proteger. Se debe contar con una medio para detectar la violación y tomar medidas para evitar que el intruso logre sus objetivos.

En un sistema de protección se puede lograr colocando cámaras de seguridad y a especialistas supervisando que todo esté en orden. También se puede colocar sensores de movimiento, sensores contra incendio, alarmas etc.

En el sistema de seguridad de una red estos sistemas también existen, son los sistemas de detección de intrusos, del inglés Intrusion Detection System (IDS).

Los IDS según su funcionamiento se agrupan en:

- IDS de Red: Analizan el tráfico de red en busca de patrones de ataques y notifican cuando se detecta. Equivalente a las cámaras de seguridad y el guardia que vigila a través de los monitores.

- los IDS de Host (HIDS): Se instalan en los equipos e informan cuando hay algún intento de acceso no autorizado entre otras alertas. Equivale a poner un sensor en la caja fuerte para detectar cuándo alguien está intentando abrirla.

- Los IDS también se pueden configurar como Prevention Intrusion System (IPS): La diferencia es que se le pueden programar respuestas automáticas cuando detectan determinado comportamiento. Funciona como lo haría un sensor que activa el sistema contra incendio o cierra automáticamente una puerta de seguridad.

- En internet hay varios IDS. Entre los que mas se utilizan se encuentra Suricata, es gratuito y de código abierto. Es muy importante tener actualizada su base de datos interna de patrones de ataque para que los pueda detectar. Igual ocurre con con los antivirus.

SIEM (Plataformas de monitoreo de la seguridad)

También hay soluciones más completas como los Security Information and Event Management (SIEM). En dependencia del que se instale puede ofrecer las siguientes funciones:

- Plataforma integral de monitoreo con cuadros de mando y resúmenes del estado de la seguridad en tiempo real.

- Colocar IDS, HIDS.

- Escanear vulnerabilidades en los equipos.

- Relacionar la información de los intentos de ataques con las vulnerabilidades existentes.

- Programa respuestas e informar a los especialistas mediante gráficos y reportes el estado de seguridad de la red.

Los SIEM combinan IDS con otras herramientas para cubrir todas esas funciones. Una propuesta puede ser utilizar OSSIM, es un SIEM gratuito y tiene una versión de pago que se llama Alien Vault SIEM.

Actualizaciones (Materiales de construcción)

Cuando se establece un sistema de seguridad hay un detalle muy importante y que a veces no se tiene en cuenta. Imagine que en su empresa tiene guardias de seguridad, cámaras de seguridad, sensores, un lobby, un área de oficinas con cerradura en todas las puertas y sistemas automáticos contra incendios. Pero las paredes son de cartón, los guardias de seguridad tienen entre 80 y 95 años, los sistemas contra incendio no funcionan y los cerrojos de las oficinas se abren con cualquier llave. Entonces su sistema de seguridad, aunque estaría bien diseñado, no serviría para nada.

Lo mismo ocurre si sus sistemas informáticos y de seguridad informática están desactualizados. Las actualizaciones corrigen vulnerabilidades que se van detectando, los hacen más rápidos y más robustos, por lo tanto es necesario actualizarlos frecuentemente.

Usualmente los sistemas informáticos tienen mecanismos para su actualización periódica. Cuando se presenta una propuesta de sistema de seguridad informática se debe analizar cómo se van a gestionar las actualizaciones.

VPN (Entrada segura a la empresa)

Como se mencionó anteriormente, para entrar a la empresa por la puerta principal y acceder al área de oficina, el trabajador debe tener una identificación para que y el guardia de seguridad le permita entrar. En la red se necesita una conexión segura para los demás usuarios conectados a internet no puedan ver la información que se tramita. Para ello debe utilizarse una conexión cifrada.

La tecnología Red Privada Virtual ( VPN del Inglés Virtual Private Network) establece conexiones seguras entre varios usuarios mediante el empleo de protocolos criptográficos. Las VPN gestionan las conexiones y hacen parecer que los usuarios están en la misma red (la misma oficina) cuando en realidad están conectándose desde fuera de la entidad a través de internet.

Lo más importante es que todo el tráfico se realiza a través de una conexión segura. En internet hay VPN gratuitas, de Pago y software para crear una propia como OpenVPN. Siempre es recomendable consultar a un especialista en criptografía o tener buenas referencias del servicio que se va a contratar.

Backup en un sistema de seguridad informática(Piezas de repuesto)

Aunque se tomen todas las medidas de seguridad informática ningún sistema es infalible. Como parte del diseño del sistema de seguridad informática debemos tener en cuenta qué hacer si ocurre una falla. Para ello es importante tener en cuenta 2 elementos:

- El primero son los planes de contingencia para que cada especialista o usuario conozcan qué hacer.

- Tener copias de seguridad (backup) de la información y del software que se utiliza para tramitar la información.

En cada entidad debe existir un Plan de Seguridad Informática que debe contener los detalles antes descritos.

La gestión de las copias de seguridad, es un tema que requiere un artículo para sí mismo, pero hay algunos puntos elementales. Las copias de respaldo deben garantizar restaurar la información y los sistemas informáticos que son críticos para la organización en el menor tiempo posible.

Esas copias de seguridad funcionan como las piezas de repuesto en un auto. Si se le daña un neumático se coloca el de repuesto para llegar a la casa y luego se realiza el análisis pertinente. Por supuesto, en el caso de la seguridad informática, se recomienda primero tratar de detectar si se está siendo objeto de un ataque. Esto se hace para evitar que se vuelva a dañar el neumático que se acaba de reemplazar.

Por suerte para todos, la información digital puede ser copiada y respaldada en su totalidad, al igual que los sistemas informáticos. El problema es que sacarle una copia a todo requiere contar con el doble de espacio para poder almacenar el original y la copia. Si se realizan copias regulares y se guardan 1 o 2 copias históricas entonces hace falta 3 o 4 veces el espacio de almacenamiento. Eso se traduce en gastos en equipamiento.

Por ese motivo es importante definir qué es importante salvar y que no. Por ejemplo, a la información y los servidores críticos se les puede hacer una copia de seguridad diaria y se guarda la información diaria de una semana.

Lo que no sea crítico se la hace una copia de seguridad una vez al mes. Lo que no afecte mucho el funcionamiento no se respalda, etc.

El análisis tiene que ser objetivo, seguridad versus presupuesto y programar varios tipos de copias según sea la importancia de la información. Debe quedar claro el tiempo necesario para restablecer el software para que afecte lo menos posible el funcionamiento de la institución.

Conclusiones

Como se ha podido apreciar, un sistema de seguridad informática desde el punto de vista conceptual no es muy diferente a otro sistema de seguridad. Es importante tener una idea clara de cómo deben funcionar cada uno de sus elementos.

En este artículo se han mencionado cuatro elementos fundamentales. Esto no quiere decir que sean los únicos elementos que lo integran. También están los procedimientos, la preparación a los usuarios, los antivirus, etc.

Es importante tener en cuenta que en cualquier caso, siempre que se gana en seguridad se pierde en rendimiento. Por ejemplo, no es lo mismo llegar al trabajo, entrar a la oficina y que la computadora este encendida y su sesión abierta para trabajar; que tener que mostrar la identificación al guardia de la puerta, luego mostrársela al guardia del área de oficinas, esperar que la revise, sacar la llave, abrir la puerta y poner la contraseña en la computadora para poder comenzar a trabajar.

Cada elemento de seguridad genera un retraso en el proceso y en la seguridad informática funciona igual. Por lo tanto el análisis es cuánto necesito ganar en seguridad y cuánto estoy dispuesto a afectar el rendimiento y, sobre todo, cuanto estoy dispuesto a pagar por ello. En el análisis, también tenga en cuenta la importancia de la información y los sistemas que está tratando proteger.

El articulo está centrado en entender la seguridad informática frente a riesgos provenientes de la red. Estos no son los únicos riesgos existentes. La información también puede ser robada mediante USB o aplicando técnicas de ingeniería social para robársela a los usuarios sin emplear ningún software especializado. Los sistemas de seguridad no lo detectarían como un ataque pero son técnicas igualmente peligrosas.

Artículos relacionados:

Comparación de protocolos existentes para la creación de una red privada virtual.